La valeur d'entête maudite

J'avais mis l'entête Content-Security-Policy (CSP) à la

valeur qui suit :

"script-src 'self'"

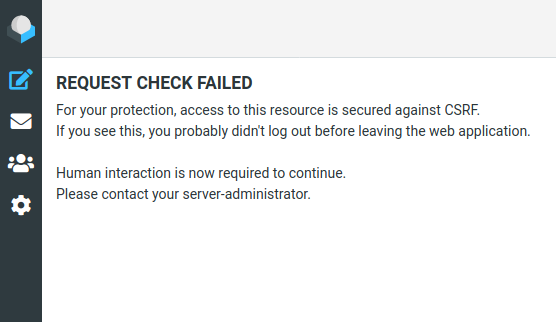

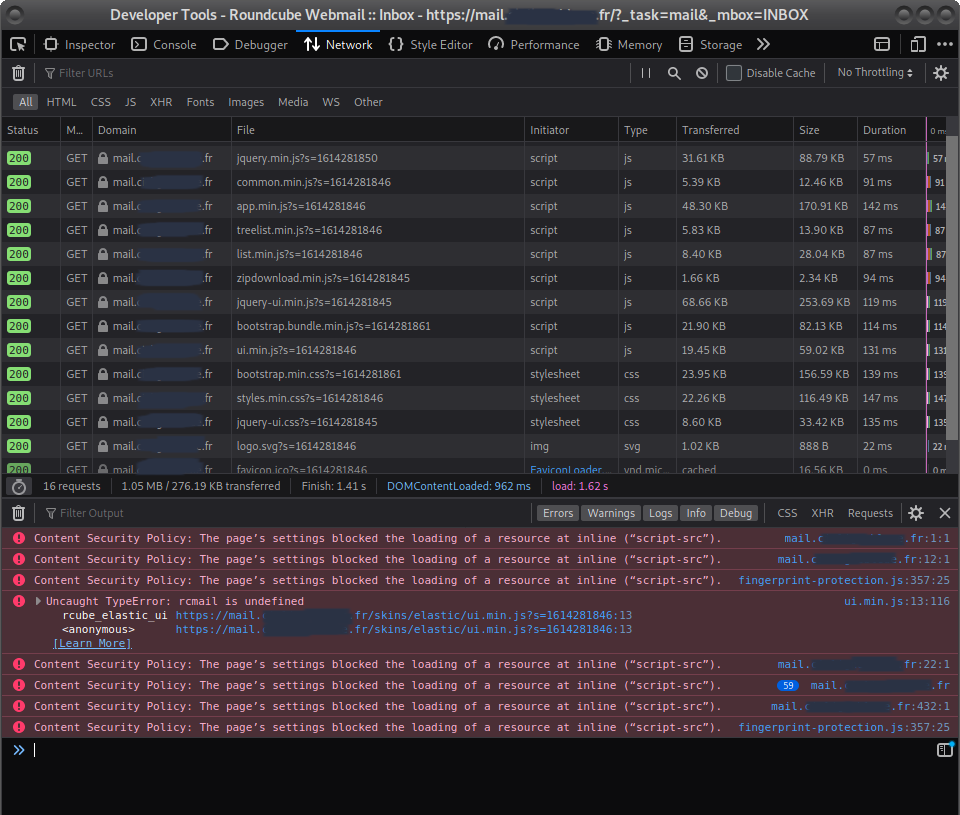

Or RoundCube, et en particulier certains thèmes de ce webmail,

utilisent du JavaScript pour fonctionner. Les messages n'apparaissaient plus dans les

diverses boîtes, et il était impossible de se déconnecter. C'est un peu problématique

pour la sécurité des utilisateurs.

La valeur d'entête bénie

Avec pas mal de temps et de lutte, j'ai permis à mon webmail de fonctionner à nouveau, avec l'entête CSP suivant :

# Code inséré dans le VirtualHost du webmail

Header set Content-Security-Policy " \

default-src 'self' https://mail.example.com 'unsafe-inline'; \

script-src 'self' 'unsafe-inline' 'unsafe-eval'; \

img-src 'self'; \

object-src 'self'; \

"

Ceci semble avoir résolu les problèmes de restriction trop importante. En espérant ne pas avoir ouvert la porte aux attaques et rendu la chose inutile !

Quelques ressources pour aller plus loin :

- Un outil d'évaluation des CSP mis à disposition par Google

- La référence dans le MDC

- La recommandation du W3C

- Un cookbook